供應鏈攻擊

現今網絡攻擊和保安事故的手法層出不窮,而且變化多端,當中供應鏈攻擊更趨普遍,因為攻擊者通過獲信賴的第三方供應商可以接達多個機構的系統。機構即使已經安裝最穩健可靠的數據保安系統,但由於商業或開放源碼軟件╱系統組件的保安漏洞而被攻擊者植入惡意程式碼,仍然有可能受到網絡攻擊或發生保安事故。

供應鏈攻擊有上升之勢,在2020年便錄得430%的巨大升幅。2020年12月,有一個被廣泛使用但含有多個保安漏洞的網絡管理產品受到複雜的供應鏈攻擊。攻擊者通過合法的軟件更新設置了一個前所未見的後門惡意軟件,導致包括政府機構在內的30 000多個機構有幾個月成為輕易受到攻擊的對象。由於90%的應用系統包含開放源碼,而其中11%的開放源碼都有已知的保安漏洞,所以大家對針對開放源碼軟件的供應鏈攻擊亦不能掉以輕心。

全球供應鏈環環相扣,連繫日益緊密,使網絡攻擊更難應付。網絡攻擊可以在供應鏈的任何階段發生,可能導致:

攻擊者可以通過感染相關軟件,利用供應鏈的保安漏洞偷取機構的知識產權資料,損壞可信任的軟件程式碼,竊聽載有敏感數據的系統,以及進行進一步的惡意活動。事實上,這類攻擊通常涉及傳送惡意軟件,從而在目標系統收集、令數據外泄或提升權限。攻擊者亦能夠停留在目標網絡中,以作出上述惡意行動。

保護供應鏈須採取全面的保安措施,因為單純的技術解決方案難以應對防不勝防的潛在威脅和保安漏洞。機構應檢視的不單止是軟件組件的保安漏洞,他們更應顧及針對實體設備資產的潛在攻擊,這些設備資產可能會被損壞、被癱瘓或被他人用作惡意用途。

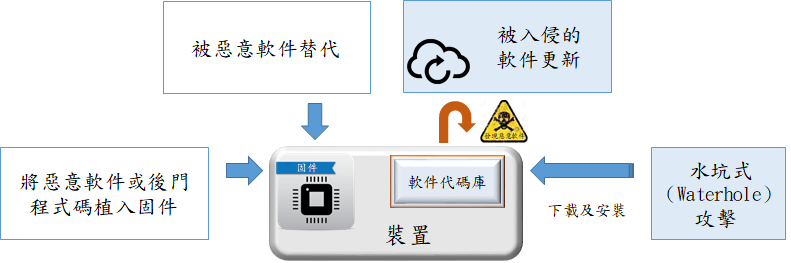

供應鏈風險可能影響系統的機密性、完整性或可用性,包括未獲授權接達企業數據、將惡意程式碼植入軟件和固件等。攻擊者可以利用互連供應鏈系統的保安漏洞引發執行遠程程式碼和披露敏感資料,以及對裝置重新進行程式編製以便進行其他網絡攻擊。

風險來源包括但不僅限於:

供應鏈由多個機構組成,但大部分機構對各方相互之間的數據接達與否缺乏全盤了解,包括哪些機構可以接達敏感或專利資料。數碼供應鏈因此令人有機可乘,被人蓄意發動針對性攻擊來接達敏感數據。

一般來說,供應鏈攻擊有三種,包括硬件、軟件和固件。針對硬件的供應鏈攻擊需要實際更改裝置的微碼,或在電路板添加另一個組件,以便可控制接達或令資料外泄。

系統在開發周期的任何一個階段,應用系統產品隨時都可以成為軟件供應鏈攻擊的對象,發動攻擊的目的就是要取得未獲授權的接達和進行破壞。攻擊者可使用詐騙技術(例如將惡意軟件偽裝成合法軟件)接達和修改真正應用系統程式的源碼(例如在開發或維護過程中通過經惡意修改的編譯器或在系統植入的後門把攻擊程式碼插入代碼庫中)。攻擊者除了入侵開發商和分銷商的基礎設施外,也可能會利用工具和第三方共享的軟件庫進行攻擊。

機構可以採用以下緩解措施及良好作業模式以改善保安狀況,並減低供應鏈受感染的風險:

適用於機構的措施:

適用於第三方供應商的措施:

免責聲明:用戶亦應留意本網站的免責聲明。在下載和使用保安軟件和工具前,應細閱相關的用戶協議和私隱政策。