資料外泄

資料外泄屬於網絡安全事件,涉及未經系統擁有人授權下接達、更改、移除、竊取或公開披露的資料。個人、機構甚至政府都可能是資料外泄的受害者,而外泄的資料可以是個人資料、可識別個人身分的資料、醫療記錄、商業秘密、財務資料等。導致資料外泄的原因有多種,例如網絡攻擊、內部人員的惡意行為、員工的疏忽、設備和文件遺失或被盜等。資料外泄可對個人或機構造成嚴重的影響,其中包括身分盜竊、財務損失、聲譽受損及承擔法律責任等。網絡罪犯通常試圖通過網絡攻擊獲取金錢利益,利用竊取的資料盜用身分或達到其他欺詐目的。

資料外泄的趨勢

資料外泄事故顯著增多,情況令人擔憂。根據2021年一間非牟利保安機構發表的全球資料外泄安全報告 ,資料外泄事故的宗數較2020年同期增加超過68%。據報告顯示,導致資料外泄的三個主要原因分別為網絡攻擊(86%)(包括仿冒詐騙和惡意軟件攻擊)、人為與系統錯誤(9%)(包括系統配置不當和遺失設備)以及實體攻擊(2%)(包括文件或設備被盜)。其中醫療保健、金融服務、製造和公用事業、專業服務及資訊科技等行業首當其衝,涉及的資料外泄事故宗數共佔2021年事故報告總數的一半以上。

數據保護法

近年各地的執法部門和相關機構也加強了對個人資料保護和對跨境資料轉移進行監管。例如歐盟於2018年頒布的《通用數據保障條例》(GDPR),美國部分地區同年生效的《加州消費者私隱法》(CCPA),以及中國於2021年頒布的《個人信息保護法》(PIPL)。為應對資料外泄事故的上升趨勢,歐盟的GDPR 和某些國家的法例載有嚴格的資料外泄事件通知規定,強制機構必須向監管機構和相關個別人士通報資料外泄事件。

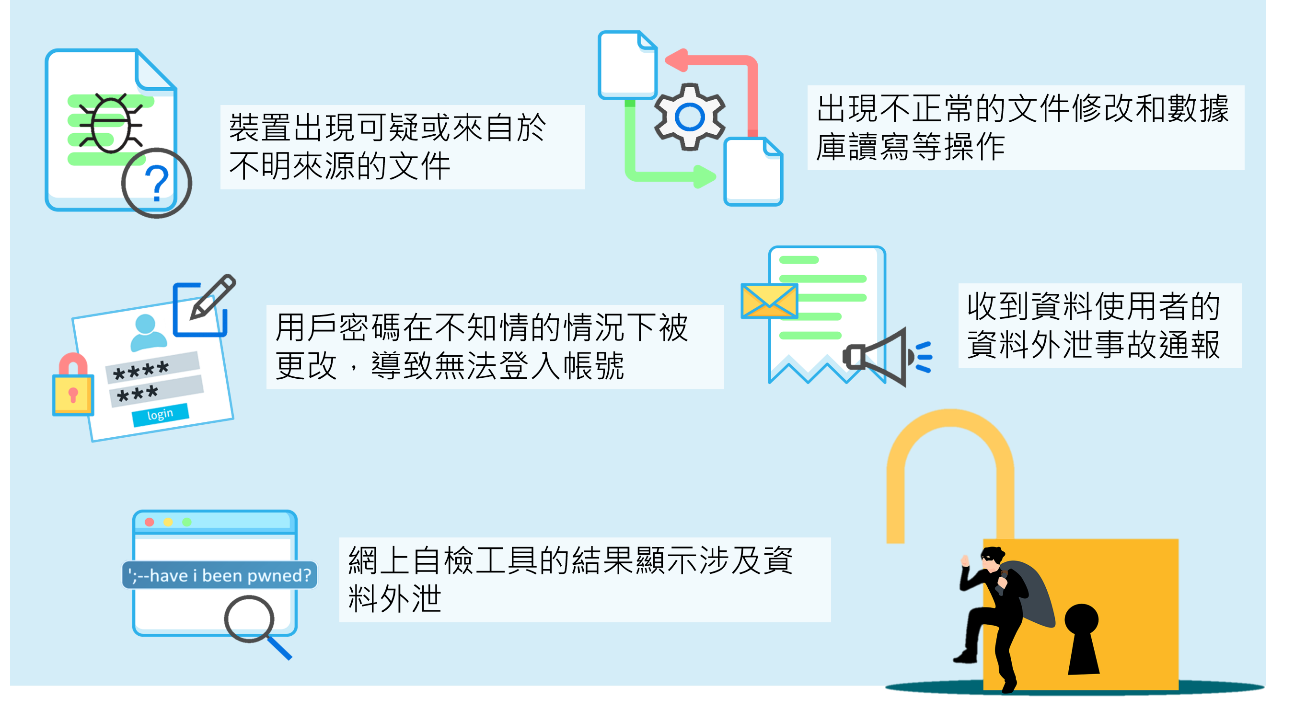

雖然網絡安全工具可以預防大部分網絡攻擊,但了解受感染電腦的警告訊號亦十分重要。以下是資料外泄事故常見的徵兆:

圖 1: 資料外泄事件的徵兆

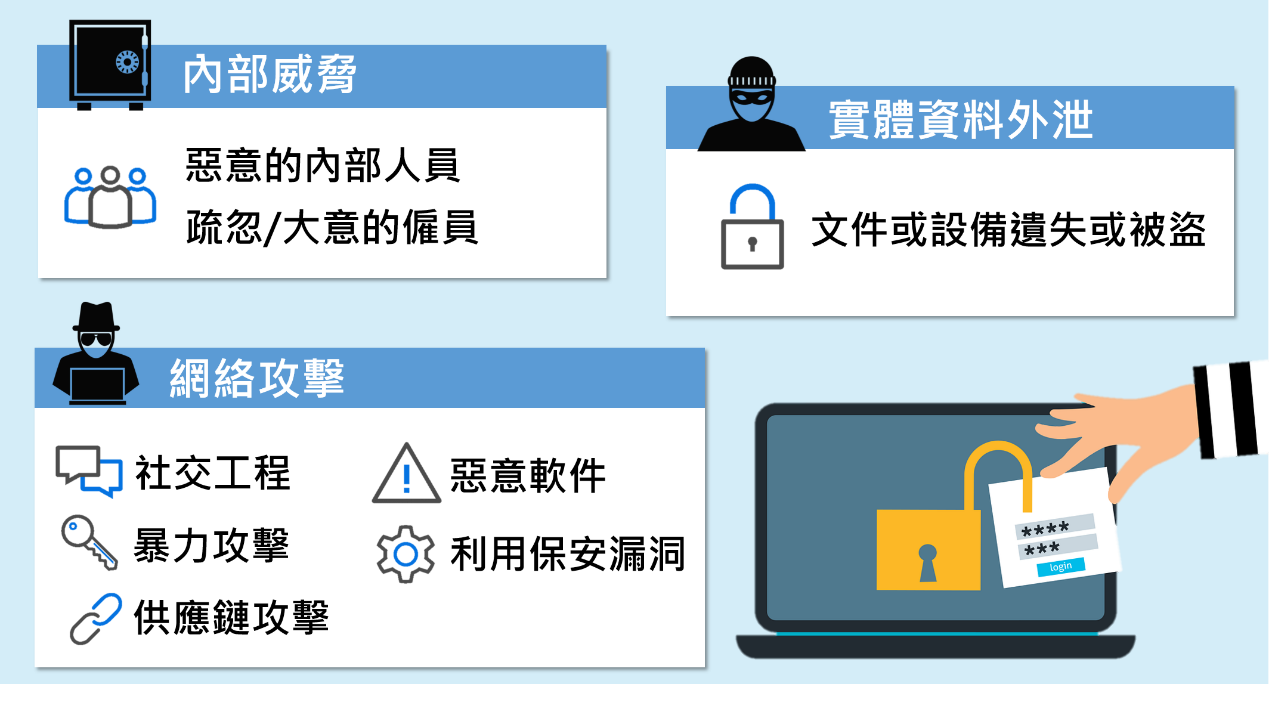

為了減低資料外泄的風險,了解資料外泄事故的主要成因至為重要。常見的主要成因可以分為以下三類:

圖 2: 常見的資料外泄成因

內部威脅通常是指來自合法接達機構資料、網絡或電腦系統的用戶(例如現職僱員、合約承辦商或第三方供應商等)所造成的潛在威脅,其動機和意圖各有不同。

例子: 2019年,一間能源公司的兩名員工承認為獲得商業優勢以創辦競爭公司而竊取公司的商業機密。自2011年至2012年間,有超過8 000個載有敏感資料的檔案外泄。

例子: 2021年,一間汽車製造商報稱因未經授權的第三方而導致資料外泄。事緣其營銷商未有妥善保護一個電子檔案,導致超過330萬客戶的資料外泄。

通過網絡攻擊,攻擊者可以在未經授權的情況下接達機構的網絡或電腦系統並竊取敏感或機密資料。攻擊者經常藉以下的方式及途徑發動攻擊,以接達受保護的資料:

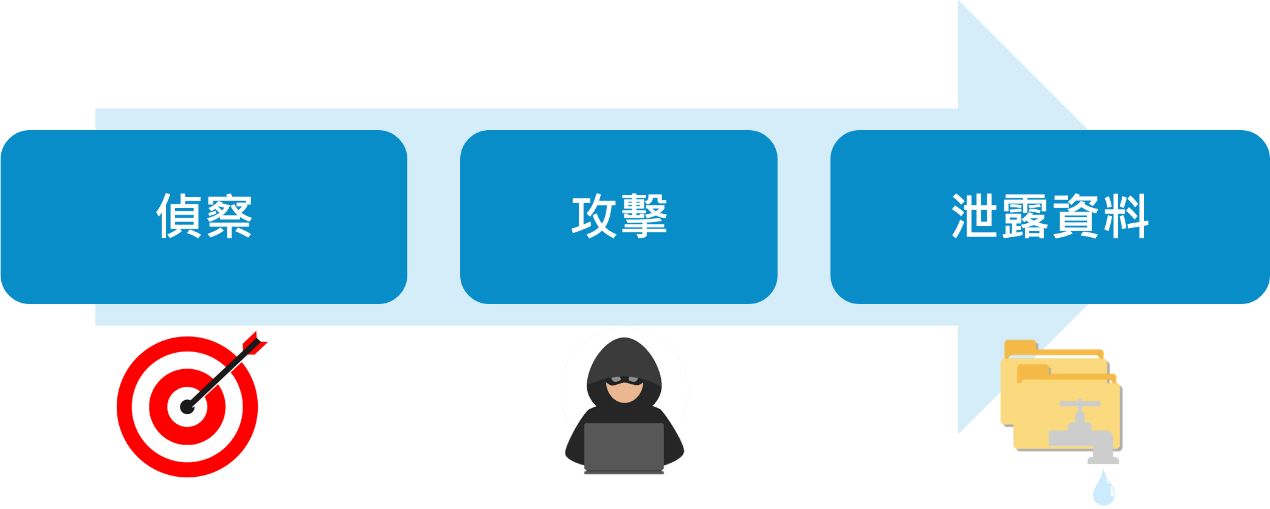

因網絡攻擊而造成的資料外泄,通常包括偵察、攻擊和泄露資料三個主要階段。

圖 3: 資料外泄的過程

例子: 2020年,一個社交媒體平台的員工因遭受魚叉式仿冒詐騙攻擊而泄露了平台客戶的登入憑證資料。攻擊者通過這些外泄的帳戶資料接達其中130個知名人士和著名公司的帳號,並利用其中45個帳號宣傳比特幣騙局。

例子: 2021年,一間電訊公司成為大規模資料外泄的受害者。攻擊者使用暴力攻擊入侵公司伺服器並竊取超過5 400萬個客戶的個人資料。

例子: 2020年,攻擊者入侵一間資訊科技公司的供應鏈,在該公司的軟件系統更新植入惡意程式碼,而該更新通過自動推送方式傳送給客戶。超過18 000名客戶安裝了受感染的軟件更新而遭受攻擊。

例子: 2021年,一間石油管道公司遭受勒索軟件攻擊,令運作停頓,導致上百萬計人士的燃料供應中斷。該公司有接近100 GB的資料從伺服器中被盜用,並遭勒索贖金。

例子: 2021年,一款不用現金的泊車應用程式由於第三方供應商的保安漏洞而遭入侵。2 100萬名客戶的重要資料外泄並被人於暗網上出售。

沒有妥善保管儲存敏感資料的文件或隨身裝置(例如USB、硬碟、手提電腦),例如將其放在無人看管的公共地方或將敏感資料儲存於未加密的隨身裝置上,可能會導致大規模的資料外泄。

資料外泄可能會對機構和個人造成嚴重後果。視乎資料外泄的程度,社會大衆有可能會受到威脅。資產、健康和身分記錄等機密資料外泄或會導致社會恐慌和危害人身安全。

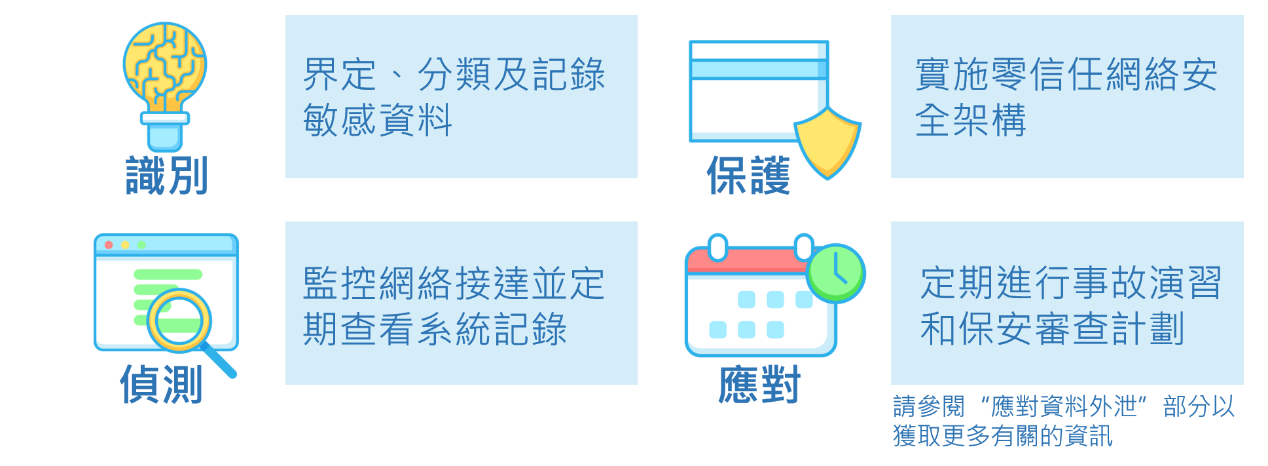

圖 5: 一般預防資料外泄的措施

機構的良好作業模式

圖 6: 機構預防資料外泄的良好作業模式 breach

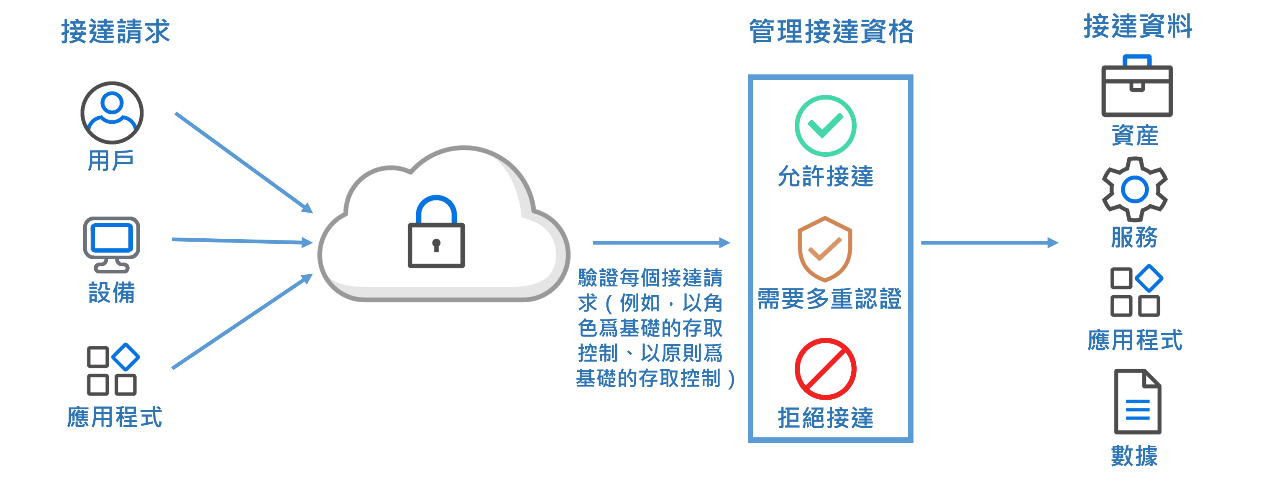

圖 7: 零信任網絡安全架構運作流程

- 界定關鍵和重要的資料或數據資產,並執行政策,確保安全接達已界定的資料或數據(請參閱「識別」部分);

- 根據用戶和設備識別細微分隔網絡和制定安全的子網絡,以建立更具體的安全控制措施;以及

- 加強身分識別與接達管理,並只允許對數據端點所需的系統資源和服務進行認證和授權。

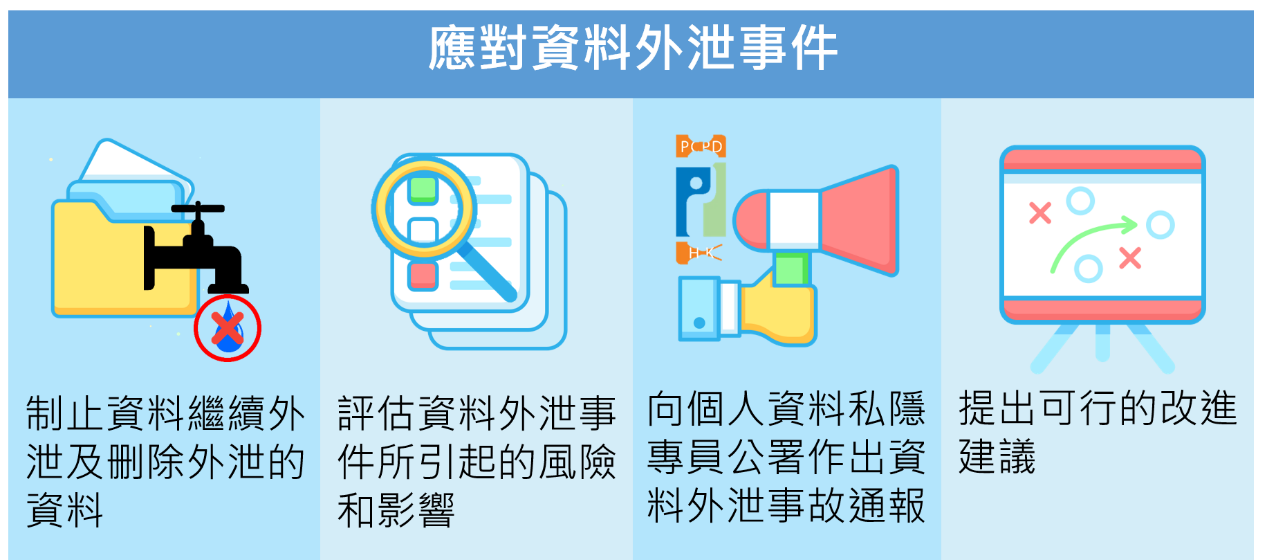

圖 8: 應對資料外泄事件

根據最早找出的成因,制止資料繼續外泄的措施包括:

- 改善敏感資料的處理流程;

- 檢視及修訂用戶對敏感資料的接達權限設定;

- 評估防止未經授權接達敏感資料的保安措施是否足夠,並在有需要時採取進一步的保安措施;以及

- 加強資料處理的監控機制和提高資料外泄的早期偵測效率。

免責聲明:用戶亦應留意本網站的disclaimer。在下載和使用保安軟件和工具前,應細閱相關的用戶協議和私隱政策。