預防勒索軟件

勒索軟件簡介

勒索軟件是一種惡意軟件,攻擊者會用以將受害者的數據加密(稱為加密勒索軟件),或將系統鎖上以限制用戶接達系統∕讀取數據。攻擊者利用勒索軟件要脅向受害者索取金錢,而攻擊者迫使受害者支付贖金(通常以加密貨幣交收)的手法亦隨着時間不停地演變。如受害者沒有按時付款,攻擊者會威脅散播受害者被竊取的訊息,迫使受害者支付贖金。

勒索軟件利用複雜的保安規避技術,令傳統的抗惡意程式軟件難以偵測及防禦,而許多機構因缺乏偵測和預防勒索軟件所需的分析工具、資訊科技專業人員及其他相關資源,他們面對的問題更為嚴峻。一些新變種的勒索軟件能夠在用戶毫不知情的情況下,透過網絡傳播和加密儲存在電腦裝置及該電腦所接駁的其他網絡儲存裝置,甚至雲端平台上儲存的文件與檔案。當勒索軟件在電腦裝置或網絡運行時,受感染的電腦會出現不同的警告訊息,例如裝置屏幕被鎖定、文件變成亂碼或被加密、抗惡意程式軟件被停止和收到勒索通知。

根據一家網絡安全公司在 2021 年發布的全球網絡威脅調查報告顯示,2021年上半年的勒索軟件攻擊量比2020年同期增加了 151%,總數約3.047億次。目前勒索軟件仍然是最常見的網絡保安威脅之一,隨着攻擊和勒索手法不斷的演變,贖金金額亦見增加。

新型勒索軟件攻擊策略和趨勢:

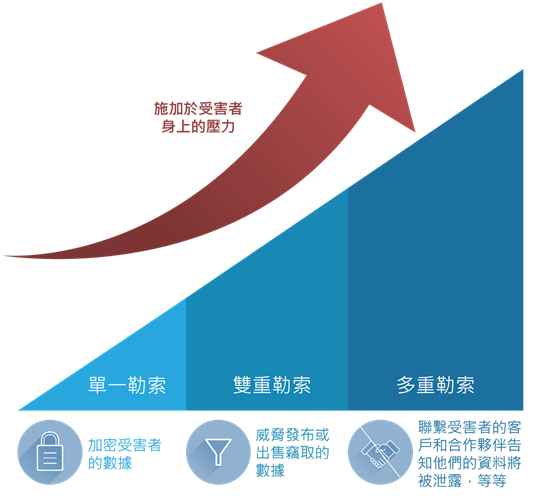

圖1 : 勒索方式的演變

1.

雙重勒索 - 攻擊者先從受害者處竊取大量敏感資料,然後才進行加密。攻擊者隨後便威脅受害者會將竊取的資料發布或出售,從而施加更大的壓力以威迫受害者繳付贖金。

2.

多重勒索 - 除了威脅出售或泄露敏感資料外,攻擊者還會聯絡受害者的客戶和合作夥伴,告知他們的資料將被泄露、對受害者系統發動分布式拒絕服務(DDoS)攻擊等,以求加强對受害者的威脅,迫使其支付贖金。

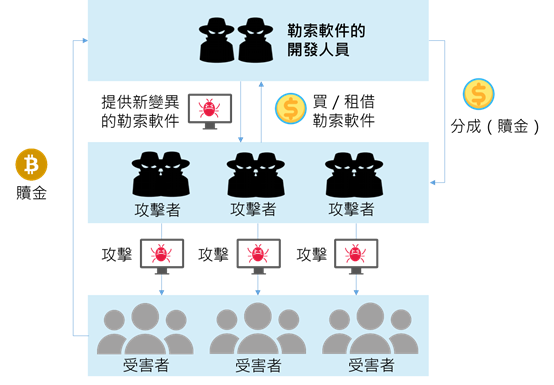

圖2: 勒索軟件即服務 (RaaS) 的運作流程

3.

勒索軟件即服務 (RaaS) - 勒索軟件的開發人員利用作業系統或軟件的保安漏洞創建特製的程式碼,提供執行勒索軟件攻擊所需的基礎設施及服務,然後出售或出租給攻擊者。攻擊者則利用RaaS發動勒索軟件攻擊並索取贖金。

勒索軟件攻擊的影響

勒索軟件攻擊會對機構造成多方面的負面影響。

圖3 : 勒索軟件攻擊的影響

1.

財政損失

因應事故的應變和緩解工作,機構的業務收入將減少或蒙受重大經濟損失。

因應事故的應變和緩解工作,機構的業務收入將減少或蒙受重大經濟損失。

贖金(如已支付)

恢復數據所需的人力資源和積壓的工作

因資料外泄(如發生)而被監管機構徵收違反規例的罰款及相關的法律服務費用

控制保安事故和部署安全措施所需的成本(例如採購新的硬件、抗惡意程式碼軟件和招聘網絡安全專業人員/服務)

2.

數據遺失

數據遺失會對機構帶來廣泛的影響,包括業務運作受阻,導致業務倒閉。

數據遺失會對機構帶來廣泛的影響,包括業務運作受阻,導致業務倒閉。

無法讀取被加密的數據或接達被鎖定的系統

非法披露敏感或保密資料(如可識別個人身分的資料或財務資料),例如將非法獲取的商業數據出售給機構的競爭對手

3.

業務運作中斷

因無法讀取被加密的數據及接達系統迫使業務運作流程受阻,導致機構的日常營運受到嚴重的影響。

因無法讀取被加密的數據及接達系統迫使業務運作流程受阻,導致機構的日常營運受到嚴重的影響。

生產被迫暫停

業務運作被中斷

商譽信譽受損

例子: 在2021年,一家石油管道公司受到 DarkSide 勒索軟件攻擊而停止運營,導致供應數百萬人的燃料被中斷,對美國東部的經濟造成嚴重破壞。

常見勒索軟件攻擊的傳播途徑

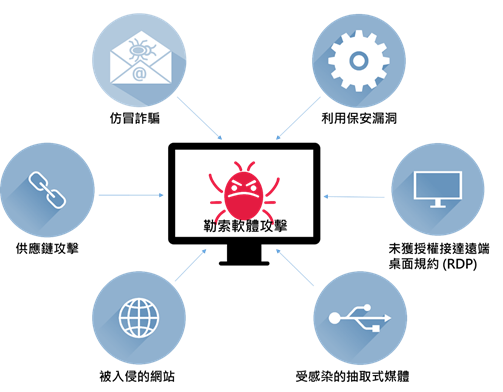

圖4: 常見勒索軟件攻擊的傳播途徑

1.

例子: 在2020年, Netwalker 勒索軟件組織針對醫療保健行業的員工,通過以 COVID 19 為主題的仿冒詐騙電子郵件方式散播惡意軟件。攻擊者並威脅要公開從奥地利位於魏茨的政府網絡中竊取的敏感數據。

2.

利用保安漏洞

攻擊者可能會利用漏洞攻擊套件攻擊系統的保安漏洞,從而安裝勒索軟件及發動攻擊(例如:未修補的保安漏洞或隱藏的後門程式)。

攻擊者可能會利用漏洞攻擊套件攻擊系統的保安漏洞,從而安裝勒索軟件及發動攻擊(例如:未修補的保安漏洞或隱藏的後門程式)。

例子: 在2020年, WastedLoader 漏洞攻擊套件利用了兩個在 Internet Explorer 瀏覽器中未修補的程式編程引擎保安漏洞進行勒索軟件攻擊。

3.

供應鏈攻擊

攻擊者通過獲信賴的第三方供應商可以接達多個機構的系統。勒索軟件攻擊借助於相互連接的供應鏈系統的保安漏洞以便竊取多個機構的敏感資料,並將檔案加密,令無法接達。

攻擊者通過獲信賴的第三方供應商可以接達多個機構的系統。勒索軟件攻擊借助於相互連接的供應鏈系統的保安漏洞以便竊取多個機構的敏感資料,並將檔案加密,令無法接達。

例子: 在2021年,一家軟件公司 受到 REvil 黑客組織的攻擊,將惡意程式碼植入到資訊科技管理軟件分發的更新中,以致該被植入惡意程式碼的更新通過自動推送方式傳送給了數千個機構。

4.

未獲授權接達遠端桌面規約 (RDP)

攻擊者可以通過 RDP 暴力攻擊或有保安漏洞的 RDP 軟件遠端接達受害者的網絡,在受害者系統上安裝和進行勒索軟件攻擊。

攻擊者可以通過 RDP 暴力攻擊或有保安漏洞的 RDP 軟件遠端接達受害者的網絡,在受害者系統上安裝和進行勒索軟件攻擊。

例子: 在2020年,一家運輸和物流公司 受到 Netfilim 勒索軟件攻擊,攻擊者通過被破解的遠端桌面服務傳播勒索軟件。在攻擊中,公司伺服器被滲透,大約 2 GB 數據被泄露。

5.

被入侵的網站

攻擊者經常利用網站軟件中已知的保安漏洞發動偷渡式攻擊(Drive-by attack)。當受害者瀏覽受感染的網站時,勒索軟件會在用戶毫不知情的情況下自動下載到用戶的電腦上,並發動勒索軟件攻擊。

攻擊者經常利用網站軟件中已知的保安漏洞發動偷渡式攻擊(Drive-by attack)。當受害者瀏覽受感染的網站時,勒索軟件會在用戶毫不知情的情況下自動下載到用戶的電腦上,並發動勒索軟件攻擊。

例子: 在2021年,一家生命科學研究機構 的學生安裝了盜版的電腦軟件,引致該機構遭受到 Ryuk 勒索軟件攻擊,損失了一周的重要研究數據。該破解軟件同時亦執行了暗藏的惡意訊息竊取軟件。

6.

受感染的抽取式媒體

USB和其他抽取式媒體為攻擊者提供了一種簡單方便的傳播方式,於未直接連接到網絡的電腦之間散播勒索軟件。攻擊者會讓受感染的外置式媒體感染電腦安裝並發動勒索軟件攻擊,並通過網絡複製及傳播。

USB和其他抽取式媒體為攻擊者提供了一種簡單方便的傳播方式,於未直接連接到網絡的電腦之間散播勒索軟件。攻擊者會讓受感染的外置式媒體感染電腦安裝並發動勒索軟件攻擊,並通過網絡複製及傳播。

防範勒索軟件攻擊的良好作業模式

採用以下一些做法可減低受到勒索軟件攻擊的風險:

1.

一般建議

圖5: 一般預防勒索軟件攻擊的建議

圖5: 一般預防勒索軟件攻擊的建議

對個人電腦實施安全措施(請參閱保護你的新電腦,以獲取更多有關的資訊。);

避免打開電子郵件中任何可疑的附件和非應邀超連結(請參閱仿冒詐騙,以獲取更多有關的資訊。);

停止或限制使用電腦系統內所有不必要的服務及功能,例如遠端桌面服務 (RDP)、Microsoft Office的預設巨集功能及不必要的瀏覽器外掛程式;

安裝來源可靠的軟件和流動應用程式,如有可疑的權限要求,切勿安裝。

2.

對機構的建議

圖6: 對機構預防勒索軟件攻擊的建議

圖6: 對機構預防勒索軟件攻擊的建議

採取額外的安全措施,例如啟用多重認證和登錄通知(如適用);

應用最小權限原則和重新身份驗證控制,以授予所有用戶最低級別的訪問權限,根據需要再作分配和提升權限;

拒絕連接來歷不明的裝置如USB,並實施零信任環境,所有連接均須先經過驗證其安全性;

將數據的備份分開加以保護和儲存(包括在線和離線備份),以防被勒索軟件的加密文件覆蓋;

根據機構的資訊保安政策,定期進行保安風險評估及審計;

為機構資訊系統建立、維護和實施事故應變、備份操作和運作復原計劃,以確保緊急情況下關鍵資訊系統的可用性和操作的可持續性;

定期查看系統記錄,以識別可能由於網絡攻擊而導致的任何異常系統或網絡活動。

如何應對勒索軟件攻擊

一般而言,我們並不建議支付贖金。因為此舉並無法保證被加密的數據會被恢復、被盜的數據會被悉數銷毀、受感染的系統會被解鎖或不會再次成為攻擊目標。

如發生勒索軟件攻擊,個人或機構應考慮採取以下措施以有效應對和遏制事件:

圖7: 應對勒索軟件攻擊

即時處理

1.

切斷受感染設備的網絡連線,並對相關設備進行全面掃描,以查驗是否被安裝惡意軟件。

2.

關閉並隔離與受感染設備共用同一網絡但尚未被勒索軟件完全加密的電腦或設備。

3.

仔細檢查以確保備份數據離線且安全。

4.

記錄事故詳情(例如日期、時間、受影響的文件/設備、感染源等),並尋求專業人士的幫助。

通報事故

1.

立即通知有關人員(例如系統管理員)以進行調查和清理。

2.

修復檔案

1.

於未受感染的電腦裝置下載合法的解密工具以解密文件(如適用)。切勿於不可信的來源下載可疑的解密工具。

2.

將備份中的數據恢復至未受感染的電腦裝置。

延伸閱讀及其他資源

網絡安全資訊站 - 學習天地:提防遭受惡意軟件感染

網絡安全資訊站 - 安全中心:保護我的裝置/網站

守網者 - 甚麼是勒索軟件?

香港網絡安全事故協調中心 - 齊抗勒索軟件

香港網絡安全事故協調中心 - 勒索軟件的進化:雙重勒索和虛假解密工具

香港網絡安全事故協調中心 - 勒索軟件不斷進化:多重勒索

資訊安全網 - 防範惡意軟件

資訊安全網 - 惡意軟件

SingCERT - Protect Your Systems and Data From Ransomware Attacks (只提供英文版)

免責聲明:用戶亦應留意網絡安全資訊站中的免責聲明。在下載及使用保安軟件或工具前,請細閱相關的用戶協議和私隱政策。