资料外泄

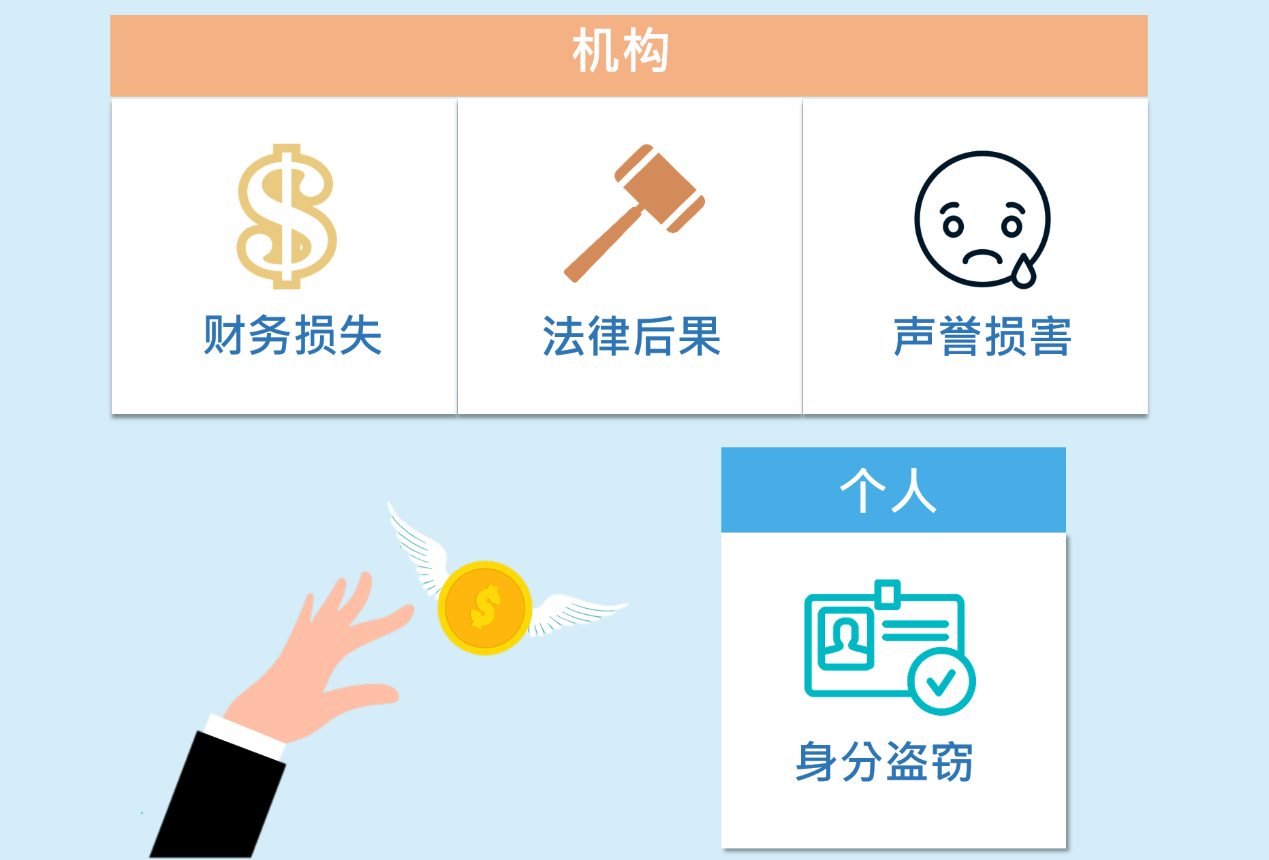

资料外泄属于网络安全事件,涉及未经系统拥有人授权下接达、更改、移除、窃取或公开披露的资料。个人、机构甚至政府都可能是资料外泄的受害者,而外泄的资料可以是个人资料、可识别个人身分的资料、医疗记录、商业秘密、财务资料等。导致资料外泄的原因有多种,例如网络攻击、内部人员的恶意行为、员工的疏忽、设备和文件遗失或被盗等。资料外泄可对个人或机构造成严重的影响,其中包括身分盗窃、财务损失、声誉受损及承担法律责任等。网络罪犯通常试图通过网络攻击获取金钱利益,利用窃取的资料盗用身分或达到其他欺诈目的。

资料外泄的趋势

资料外泄事故显着增多,情况令人担忧。根据2021年一间非牟利保安机构发表的全球资料外泄安全报告 ,资料外泄事故的宗数较2020年同期增加超过68%。据报告显示,导致资料外泄的三个主要原因分别为网络攻击(86%)(包括仿冒诈骗和恶意软件攻击)、人为与系统错误(9%)(包括系统配置不当和遗失设备)以及实体攻击(2%)(包括文件或设备被盗)。其中医疗保健、金融服务、制造和公用事业、专业服务及资讯科技等行业首当其冲,涉及的资料外泄事故宗数共佔2021年事故报告总数的一半以上。

数据保护法

近年各地的执法部门和相关机构也加强了对个人资料保护和对跨境资料转移进行监管。例如欧盟于2018年颁布的《通用数据保障条例》(GDPR),美国部分地区同年生效的《加州消费者私隐法》(CCPA),以及中国于2021年颁布的《个人信息保护法》(PIPL)。为应对资料外泄事故的上升趋势,欧盟的GDPR 和某些国家的法例载有严格的资料外泄事件通知规定,强制机构必须向监管机构和相关个别人士通报资料外泄事件。

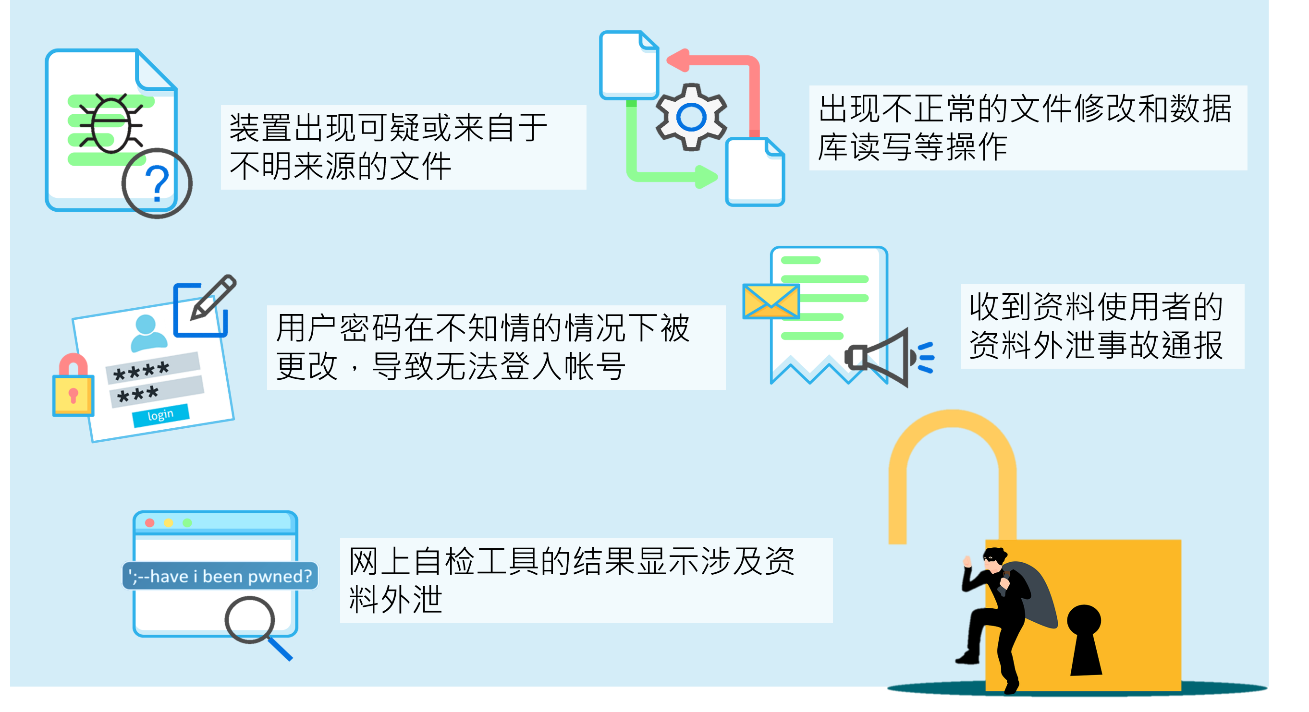

虽然网络安全工具可以预防大部分网络攻击,但了解受感染电脑的警告讯号亦十分重要。以下是资料外泄事故常见的征兆:

图 1: 资料外泄事件的征兆

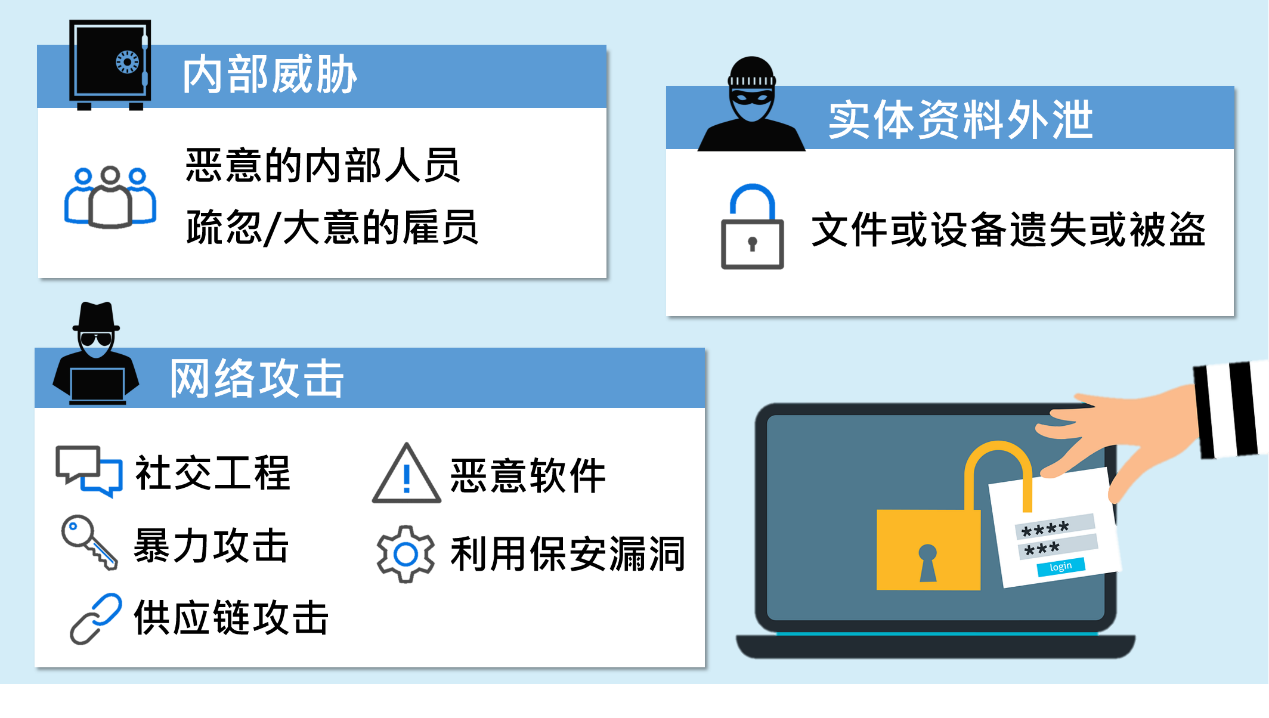

为了减低资料外泄的风险,了解资料外泄事故的主要成因至为重要。常见的主要成因可以分为以下三类:

图 2: 常见的资料外泄成因

内部威胁通常是指来自合法接达机构资料、网络或电脑系统的用户(例如现职僱员、合约承办商或第三方供应商等)所造成的潜在威胁,其动机和意图各有不同。

例子: 2019年,一间能源公司的两名员工承认为获得商业优势以创办竞争公司而窃取公司的商业机密。自2011年至2012年间,有超过8 000个载有敏感资料的档案外泄。

例子: 2021年,一间汽车制造商报称因未经授权的第三方而导致资料外泄。事缘其营销商未有妥善保护一个电子档案,导致超过330万客户的资料外泄。

通过网络攻击,攻击者可以在未经授权的情况下接达机构的网络或电脑系统并窃取敏感或机密资料。攻击者经常借以下的方式及途径发动攻击,以接达受保护的资料:

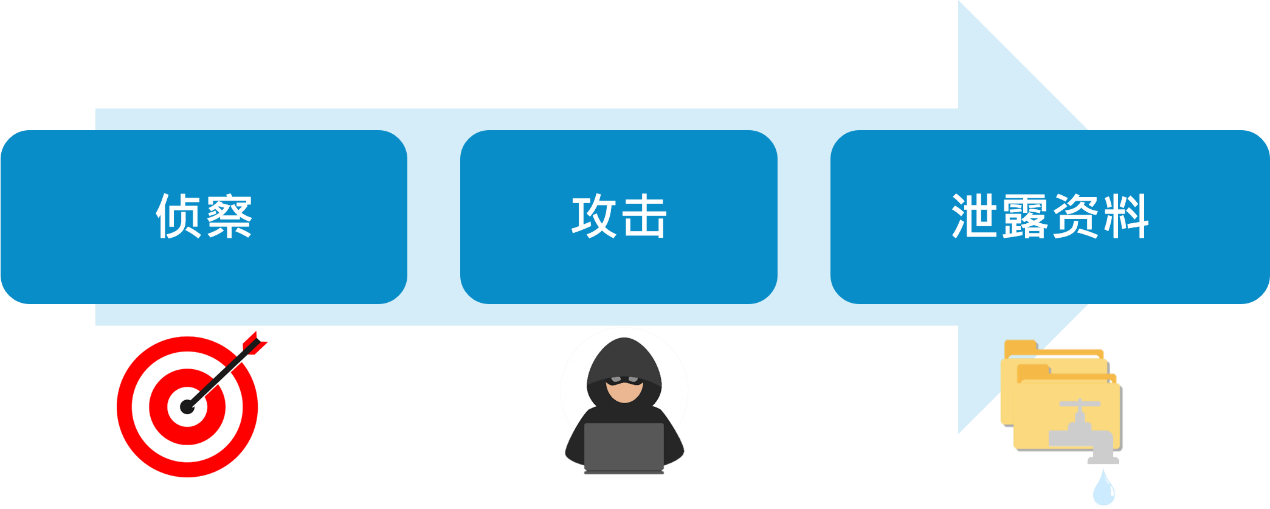

因网络攻击而造成的资料外泄,通常包括侦察、攻击和泄露资料三个主要阶段。

图 3: 资料外泄的过程

例子: 2020年,一个社交媒体平台的员工因遭受鱼叉式仿冒诈骗攻击而泄露了平台客户的登入凭证资料。攻击者通过这些外泄的帐户资料接达其中130个知名人士和着名公司的帐号,并利用其中45个帐号宣传比特币骗局。

例子: 2021年,一间电讯公司成为大规模资料外泄的受害者。攻击者使用暴力攻击入侵公司伺服器并窃取超过5 400万个客户的个人资料。

例子: 2020年,攻击者入侵一间资讯科技公司的供应链,在该公司的软件系统更新植入恶意程式码,而该更新通过自动推送方式传送给客户。超过18 000名客户安装了受感染的软件更新而遭受攻击。

例子: 2021年,一间石油管道公司遭受勒索软件攻击,令运作停顿,导致上百万计人士的燃料供应中断。该公司有接近100 GB的资料从伺服器中被盗用,并遭勒索赎金。

例子: 2021年,一款不用现金的泊车应用程式由于第三方供应商的保安漏洞而遭入侵。2 100万名客户的重要资料外泄并被人于暗网上出售。

没有妥善保管储存敏感资料的文件或随身装置(例如USB、硬碟、手提电脑),例如将其放在无人看管的公共地方或将敏感资料储存于未加密的随身装置上,可能会导致大规模的资料外泄。

资料外泄可能会对机构和个人造成严重后果。视乎资料外泄的程度,社会大衆有可能会受到威胁。资产、健康和身分记录等机密资料外泄或会导致社会恐慌和危害人身安全。

图 5: 一般预防资料外泄的措施

机构的良好作业模式

图 6: 机构预防资料外泄的良好作业模式 breach

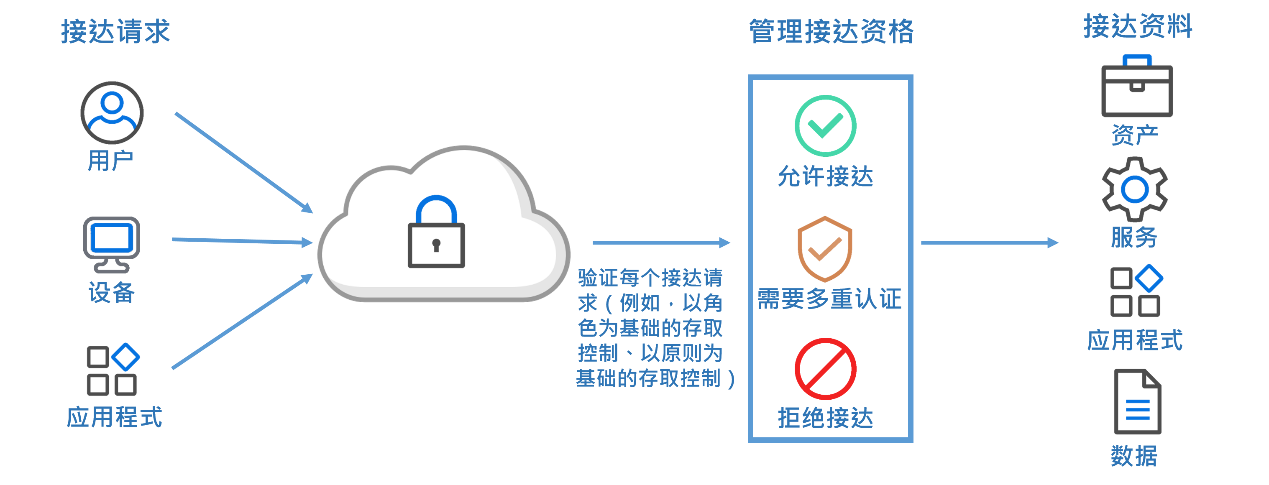

图 7: 零信任网络安全架构运作流程

- 界定关键和重要的资料或数据资产,并执行政策,确保安全接达已界定的资料或数据(请参阅「识别」部分);

- 根据用户和设备识别细微分隔网络和制定安全的子网络,以建立更具体的安全控制措施;以及

- 加强身分识别与接达管理,并只允许对数据端点所需的系统资源和服务进行认证和授权。

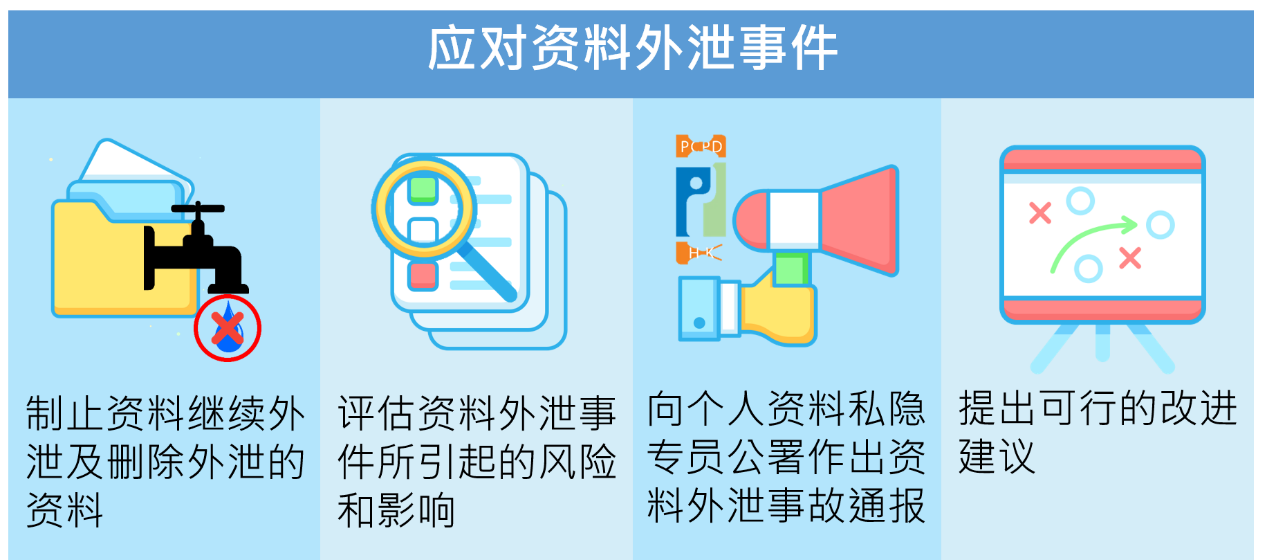

图 8: 应对资料外泄事件

根据最早找出的成因,制止资料继续外泄的措施包括:

- 改善敏感资料的处理流程;

- 检视及修订用户对敏感资料的接达权限设定;

- 评估防止未经授权接达敏感资料的保安措施是否足够,并在有需要时採取进一步的保安措施;以及

- 加强资料处理的监控机制和提高资料外泄的早期侦测效率。

免责声明:用户亦应留意本网站的disclaimer。在下载和使用保安软件和工具前,应细阅相关的用户协议和私隐政策。