供应链攻击

现今网络攻击和保安事故的手法层出不穷,而且变化多端,当中供应链攻击更趋普遍,因为攻击者通过获信赖的第三方供应商可以接达多个机构的系统。机构即使已经安装最稳健可靠的数据保安系统,但由于商业或开放源码软件╱系统组件的保安漏洞而被攻击者植入恶意程式码,仍然有可能受到网络攻击或发生保安事故。

供应链攻击有上升之势,在2020年便录得430%的巨大升幅。2020年12月,有一个被广泛使用但含有多个保安漏洞的网络管理产品受到复杂的供应链攻击。攻击者通过合法的软件更新设置了一个前所未见的后门恶意软件,导致包括政府机构在内的30 000多个机构有几个月成为轻易受到攻击的对象。由于90%的应用系统包含开放源码,而其中11%的开放源码都有已知的保安漏洞,所以大家对针对开放源码软件的供应链攻击亦不能掉以轻心。

全球供应链环环相扣,连系日益紧密,使网络攻击更难应付。网络攻击可以在供应链的任何阶段发生,可能导致:

攻击者可以通过感染相关软件,利用供应链的保安漏洞偷取机构的知识产权资料,损坏可信任的软件程式码,窃听载有敏感数据的系统,以及进行进一步的恶意活动。事实上,这类攻击通常涉及传送恶意软件,从而在目标系统收集、令数据外泄或提升权限。攻击者亦能够停留在目标网络中,以作出上述恶意行动。

保护供应链须采取全面的保安措施,因为单纯的技术解决方案难以应对防不胜防的潜在威胁和保安漏洞。机构应检视的不单止是软件组件的保安漏洞,他们更应顾及针对实体设备资产的潜在攻击,这些设备资产可能会被损坏、被瘫痪或被他人用作恶意用途。

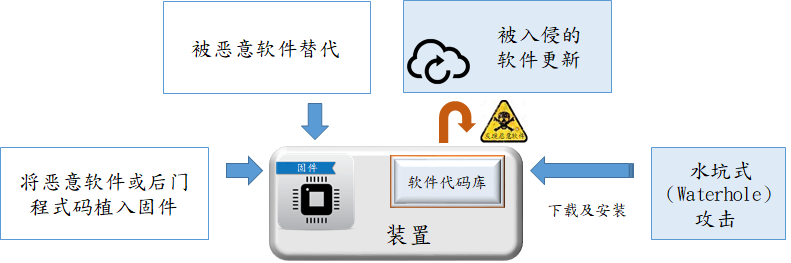

供应链风险可能影响系统的机密性、完整性或可用性,包括未获授权接达企业数据、将恶意程式码植入软件和固件等。攻击者可以利用互连供应链系统的保安漏洞引发执行远程程式码和披露敏感资料,以及对装置重新进行程式编制以便进行其他网络攻击。

风险来源包括但不仅限于:

供应链由多个机构组成,但大部分机构对各方相互之间的数据接达与否缺乏全盘了解,包括哪些机构可以接达敏感或专利资料。数码供应链因此令人有机可乘,被人蓄意发动针对性攻击来接达敏感数据。

一般来说,供应链攻击有三种,包括硬件、软件和固件。针对硬件的供应链攻击需要实际更改装置的微码,或在电路板添加另一个组件,以便可控制接达或令资料外泄。

系统在开发周期的任何一个阶段,应用系统产品随时都可以成为软件供应链攻击的对象,发动攻击的目的就是要取得未获授权的接达和进行破坏。攻击者可使用诈骗技术(例如将恶意软件伪装成合法软件)接达和修改真正应用系统程式的源码(例如在开发或维护过程中通过经恶意修改的编译器或在系统植入的后门把攻击程式码插入代码库中)。攻击者除了入侵开发商和分销商的基础设施外,也可能会利用工具和第三方共享的软件库进行攻击。

机构可以采用以下缓解措施及良好作业模式以改善保安状况,并减低供应链受感染的风险:

适用于机构的措施:

适用于第三方供应商的措施:

免责声明:用户亦应留意本网站的免责声明。在下载和使用保安软件和工具前,应细阅相关的用户协议和私隐政策。