预防勒索软件

勒索软件简介

勒索软件是一种恶意软件,攻击者会用以将受害者的数据加密(称为加密勒索软件),或将系统锁上以限制用户接达系统∕读取数据。攻击者利用勒索软件要胁向受害者索取金钱,而攻击者迫使受害者支付赎金(通常以加密货币交收)的手法亦随着时间不停地演变。如受害者没有按时付款,攻击者会威胁散播受害者被窃取的讯息,迫使受害者支付赎金。

勒索软件利用複杂的保安规避技术,令传统的抗恶意程式软件难以侦测及防禦,而许多机构因缺乏侦测和预防勒索软件所需的分析工具、资讯科技专业人员及其他相关资源,他们面对的问题更为严峻。一些新变种的勒索软件能够在用户毫不知情的情况下,透过网络传播和加密储存在电脑装置及该电脑所接驳的其他网络储存装置,甚至云端平台上储存的文件与档案。当勒索软件在电脑装置或网络运行时,受感染的电脑会出现不同的警告讯息,例如装置屏幕被锁定、文件变成乱码或被加密、抗恶意程式软件被停止和收到勒索通知。

根据一家网络安全公司在 2021 年发布的全球网络威胁调查报告显示,2021年上半年的勒索软件攻击量比2020年同期增加了 151%,总数约3.047亿次。目前勒索软件仍然是最常见的网络保安威胁之一,随着攻击和勒索手法不断的演变,赎金金额亦见增加。

新型勒索软件攻击策略和趋势:

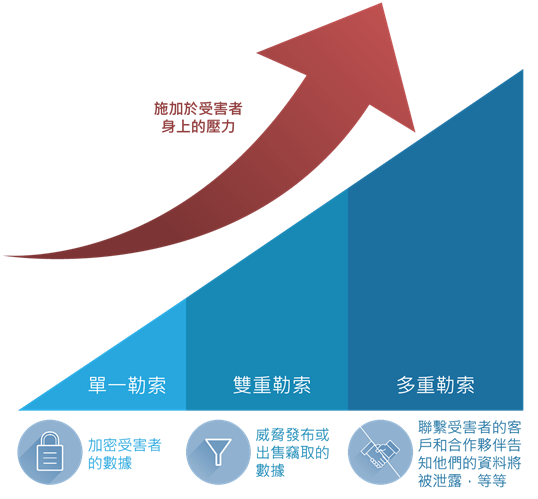

图1 : 勒索方式的演变

1.

双重勒索 - 攻击者先从受害者处窃取大量敏感资料,然後才进行加密。攻击者随後便威胁受害者会将窃取的资料发布或出售,从而施加更大的压力以威迫受害者缴付赎金。

2.

多重勒索 - 除了威胁出售或泄露敏感资料外,攻击者还会联络受害者的客户和合作夥伴,告知他们的资料将被泄露、对受害者系统发动分布式拒绝服务(DDoS)攻击等,以求加强对受害者的威胁,迫使其支付赎金。

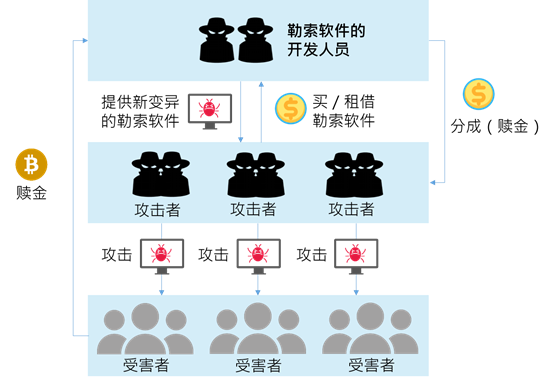

图2: 勒索软件即服务 (RaaS) 的运作流程

3.

勒索软件即服务 (RaaS) - 勒索软件的开发人员利用作业系统或软件的保安漏洞创建特製的程式码,提供执行勒索软件攻击所需的基础设施及服务,然後出售或出租给攻击者。攻击者则利用RaaS发动勒索软件攻击并索取赎金。

勒索软件攻击的影响

勒索软件攻击会对机构造成多方面的负面影响。

图3 : 勒索软件攻击的影响

1.

财政损失

因应事故的应变和缓解工作,机构的业务收入将减少或蒙受重大经济损失。

因应事故的应变和缓解工作,机构的业务收入将减少或蒙受重大经济损失。

赎金(如已支付)

恢复数据所需的人力资源和积压的工作

因资料外泄(如发生)而被监管机构徵收违反规例的罚款及相关的法律服务费用

控制保安事故和部署安全措施所需的成本(例如采购新的硬件、抗恶意程式码软件和招聘网络安全专业人员/服务)

2.

数据遗失

数据遗失会对机构带来广泛的影响,包括业务运作受阻,导致业务倒闭。

数据遗失会对机构带来广泛的影响,包括业务运作受阻,导致业务倒闭。

无法读取被加密的数据或接达被锁定的系统

非法披露敏感或保密资料(如可识别个人身分的资料或财务资料),例如将非法获取的商业数据出售给机构的竞争对手

3.

业务运作中断

因无法读取被加密的数据及接达系统迫使业务运作流程受阻,导致机构的日常营运受到严重的影响。

因无法读取被加密的数据及接达系统迫使业务运作流程受阻,导致机构的日常营运受到严重的影响。

生产被迫暂停

业务运作被中断

商誉信誉受损

例子: 在2021年,一家石油管道公司受到 DarkSide 勒索软件攻击而停止运营,导致供应数百万人的燃料被中断,对美国东部的经济造成严重破坏。

常见勒索软件攻击的传播途径

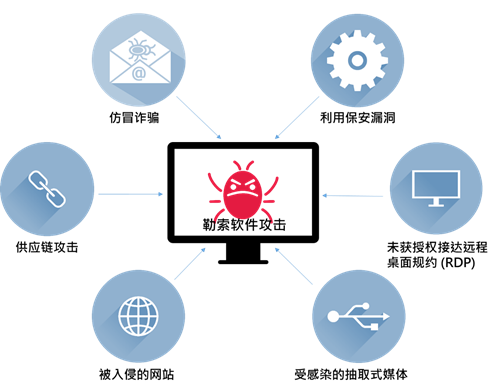

图4: 常见勒索软件攻击的传播途径

1.

例子: 在2020年, Netwalker 勒索软件组织针对医疗保健行业的员工,通过以 COVID 19 为主题的仿冒诈骗电子邮件方式散播恶意软件。攻击者并威胁要公开从奥地利位於魏茨的政府网络中窃取的敏感数据。

2.

利用保安漏洞

攻击者可能会利用漏洞攻击套件攻击系统的保安漏洞,从而安装勒索软件及发动攻击(例如:未修补的保安漏洞或隐藏的後门程式)。

攻击者可能会利用漏洞攻击套件攻击系统的保安漏洞,从而安装勒索软件及发动攻击(例如:未修补的保安漏洞或隐藏的後门程式)。

例子: 在2020年, WastedLoader 漏洞攻击套件利用了两个在 Internet Explorer 浏览器中未修补的程式编程引擎保安漏洞进行勒索软件攻击。

3.

供应链攻击

攻击者通过获信赖的第叁方供应商可以接达多个机构的系统。勒索软件攻击借助於相互连接的供应链系统的保安漏洞以便窃取多个机构的敏感资料,并将档案加密,令无法接达。

攻击者通过获信赖的第叁方供应商可以接达多个机构的系统。勒索软件攻击借助於相互连接的供应链系统的保安漏洞以便窃取多个机构的敏感资料,并将档案加密,令无法接达。

例子: 在2021年,一家软件公司 受到 REvil 黑客组织的攻击,将恶意程式码植入到资讯科技管理软件分发的更新中,以致该被植入恶意程式码的更新通过自动推送方式传送给了数千个机构。

4.

未获授权接达远端桌面规约 (RDP)

攻击者可以通过 RDP 暴力攻击或有保安漏洞的 RDP 软件远端接达受害者的网络,在受害者系统上安装和进行勒索软件攻击。

攻击者可以通过 RDP 暴力攻击或有保安漏洞的 RDP 软件远端接达受害者的网络,在受害者系统上安装和进行勒索软件攻击。

例子: 在2020年,一家运输和物流公司 受到 Netfilim 勒索软件攻击,攻击者通过被破解的远端桌面服务传播勒索软件。在攻击中,公司伺服器被渗透,大约 2 GB 数据被泄露。

5.

被入侵的网站

攻击者经常利用网站软件中已知的保安漏洞发动偷渡式攻击(Drive-by attack)。当受害者浏览受感染的网站时,勒索软件会在用户毫不知情的情况下自动下载到用户的电脑上,并发动勒索软件攻击。

攻击者经常利用网站软件中已知的保安漏洞发动偷渡式攻击(Drive-by attack)。当受害者浏览受感染的网站时,勒索软件会在用户毫不知情的情况下自动下载到用户的电脑上,并发动勒索软件攻击。

例子: 在2021年,一家生命科学研究机构 的学生安装了盗版的电脑软件,引致该机构遭受到 Ryuk 勒索软件攻击,损失了一周的重要研究数据。该破解软件同时亦执行了暗藏的恶意讯息窃取软件。

6.

受感染的抽取式媒体

USB和其他抽取式媒体为攻击者提供了一种简单方便的传播方式,於未直接连接到网络的电脑之间散播勒索软件。攻击者会让受感染的外置式媒体感染电脑安装并发动勒索软件攻击,并通过网络複製及传播。

USB和其他抽取式媒体为攻击者提供了一种简单方便的传播方式,於未直接连接到网络的电脑之间散播勒索软件。攻击者会让受感染的外置式媒体感染电脑安装并发动勒索软件攻击,并通过网络複製及传播。

防範勒索软件攻击的良好作业模式

采用以下一些做法可减低受到勒索软件攻击的风险:

1.

一般建议

图5: 一般预防勒索软件攻击的建议

图5: 一般预防勒索软件攻击的建议

对个人电脑实施安全措施(请参阅保护你的新电脑,以获取更多有关的资讯。);

避免打开电子邮件中任何可疑的附件和非应邀超连结(请参阅仿冒诈骗,以获取更多有关的资讯。);

停止或限制使用电脑系统内所有不必要的服务及功能,例如远端桌面服务 (RDP)、Microsoft Office的预设巨集功能及不必要的浏览器外掛程式;

安装来源可靠的软件和流动应用程式,如有可疑的权限要求,切勿安装。

2.

对机构的建议

图6: 对机构预防勒索软件攻击的建议

图6: 对机构预防勒索软件攻击的建议

采取额外的安全措施,例如启用多重认證和登录通知(如适用);

应用最小权限原则和重新身份验證控制,以授予所有用户最低级别的访问权限,根据需要再作分配和提升权限;

拒绝连接来历不明的装置如USB,并实施零信任环境,所有连接均须先经过验證其安全性;

将数据的备份分开加以保护和储存(包括在线和离线备份),以防被勒索软件的加密文件覆盖;

根据机构的资讯保安政策,定期进行保安风险评估及审计;

为机构资讯系统建立、维护和实施事故应变、备份操作和运作复原计划,以确保紧急情况下关键资讯系统的可用性和操作的可持续性;

定期查看系统记录,以识别可能由於网络攻击而导致的任何异常系统或网络活动。

如何应对勒索软件攻击

一般而言,我们并不建议支付赎金。因为此举并无法保證被加密的数据会被恢复、被盗的数据会被悉数销毁、受感染的系统会被解锁或不会再次成为攻击目标。

如发生勒索软件攻击,个人或机构应考虑采取以下措施以有效应对和遏制事件:

图7: 应对勒索软件攻击

即时处理

1.

切断受感染设备的网络连线,并对相关设备进行全面扫描,以查验是否被安装恶意软件。

2.

关闭并隔离与受感染设备共用同一网络但尚未被勒索软件完全加密的电脑或设备。

3.

仔细检查以确保备份数据离线且安全。

4.

记录事故详情(例如日期、时间、受影响的文件/设备、感染源等),并寻求专业人士的帮助。

通报事故

1.

立即通知有关人员(例如系统管理员)以进行调查和清理。

2.

修复档案

1.

於未受感染的电脑装置下载合法的解密工具以解密文件(如适用)。切勿於不可信的来源下载可疑的解密工具。

2.

将备份中的数据恢复至未受感染的电脑装置。

延伸阅读及其他资源

网络安全资讯站 - 学习天地:提防遭受恶意软件感染

网络安全资讯站 - 安全中心:保护我的装置/网站

守网者 - 什么是勒索软件?

香港网络安全事故协调中心 - 齐抗勒索软件

香港网络安全事故协调中心 - 勒索软件的进化:双重勒索和虚假解密工具

香港网络安全事故协调中心 - 勒索软件不断进化:多重勒索

资讯安全网 - 防範恶意软件

资讯安全网 - 恶意软件

SingCERT - Protect Your Systems and Data From Ransomware Attacks (只提供英文版)

免责声明:用户亦应留意网络安全资讯站中的免责声明。在下载及使用保安软件或工具前,请细阅相关的用户协议和私隐政策。