拒绝服务 / 分布式拒绝服务攻击

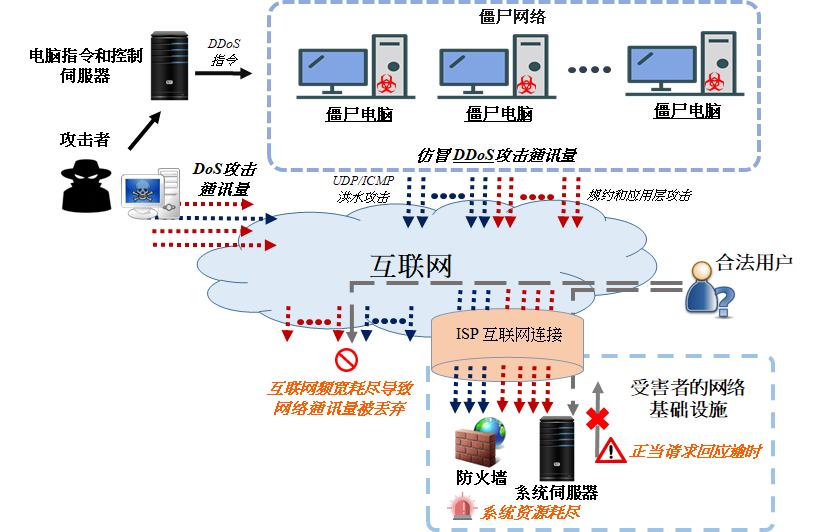

拒绝服务(Denial of Service,简称DoS)攻击和分布式拒绝服务(Distributed Denial of Service,简称DDoS)攻击是互联网上一种常见的网络威胁。这些攻击都是采用类似的攻击方式,试图削弱目标系统的效能或消耗其资源,使其不能提供正常服务。这些目标系统包括网站、电子邮件服务、域名系统、网络应用程式等。

DoS攻击通常只涉及少数的主机发动攻击,甚至只涉及一台主机,意图令目标机构系统不胜负荷。如果目标系统无法处理攻击主机发出的网络请求,目标系统的可用性就会受到影响。

另一方面,DDoS攻击是大规模的DoS攻击,攻击者通过远端控制多台受到感染的主机向特定目标机构的服务 / 网络 / 伺服器同时发动DoS攻击。攻击者可能会采用一些常用的攻击技俩,例如利用反射放大技术以加强攻击,设法令运作受阻。根据一篇报道 指出,有一家资讯科技服务供应商在2021年4月经历了一次针对域名系统的DDoS攻击,导致其全球服务中断数小时,用户因而无法使用该服务供应商提供的一些云端服务。由此可见,DDoS攻击可能会对机构的服务造成重大影响,为机构带来潜在的损失。

图一:一般的DoS / DDoS攻击图表

除此之外,DDoS攻击有时候会被用作诱饵以分散目标机构在网络安全运作上的注意力,以掩饰其他恶意行为(例如资料盗窃或网络入侵)。

简而言之,下文的DDoS将包括DoS和DDoS。

DDoS事故可在财政和运作上对有关机构造成灾难性影响。DDoS攻击所引致的后果包括:

DDoS攻击大致可分为以下四类:

例子:用户数据报规约(User Datagram Protocol,简称UDP)洪水攻击、互联网控制信息规约(Internet Control Message Protocol,简称ICMP)洪水攻击和域名系统洪水攻击

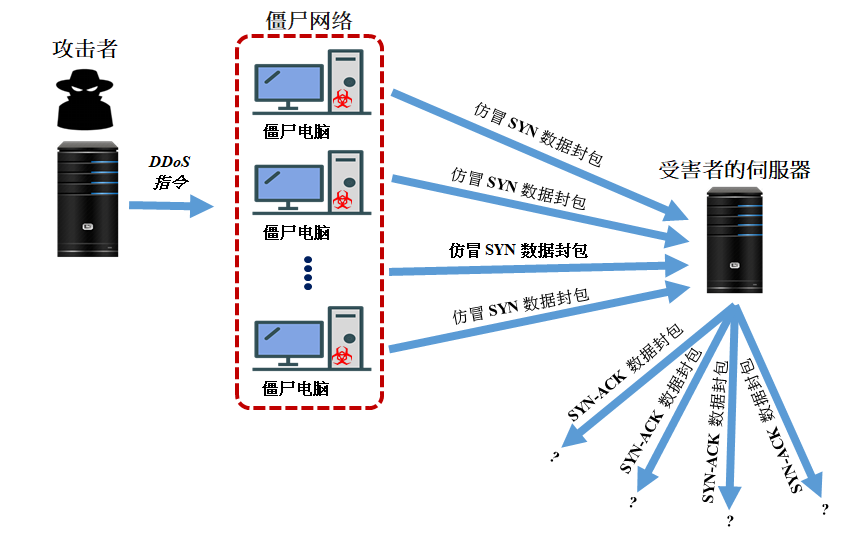

例子:SYN洪水攻击和保密插口层(Secure Sockets Layer,简称SSL) / 传输层保安(Transport Layer Security,简称TLS)通讯规约攻击

图二:SYN 洪水攻击的例子

例子:Slowloris DoS / DDoS攻击、超文本传输规约 (Hyper Text Transmission Protocol,简称HTTP)洪水攻击

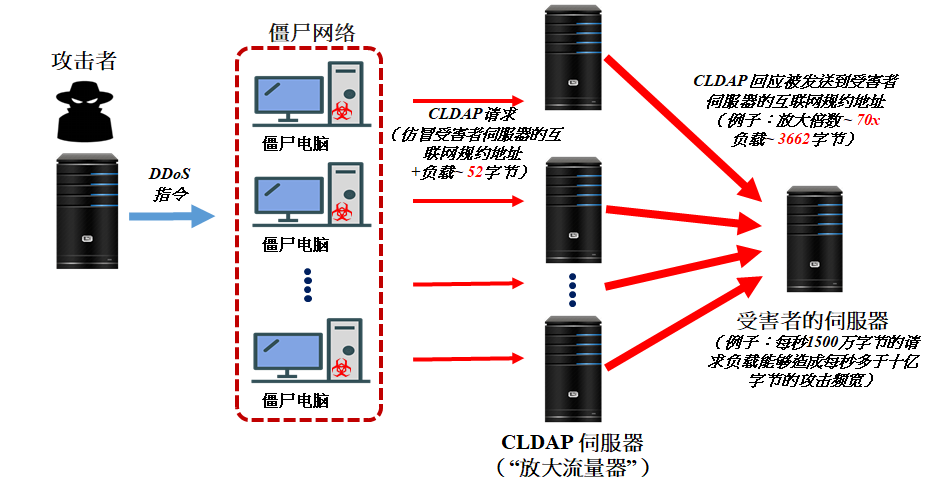

例子:非连线式轻量型目录接达规约(Connection-less Lightweight Directory Access Protocol,简称CLDAP)放大流量攻击、域名系统放大流量攻击、DDoS反射攻击(Distributed reflective denial of service,简称DRDoS)

图三:CLDAP放大流量攻击的例子

机构可以采用以下一些良好作业模式以防范DDoS攻击。

机构应定期监察网络流量和系统资源的使用情况,侦测DDoS攻击,以便机构能够迅速采取行动减低攻击所造成的损害并阻挡DDoS攻击。

机构应遏制DDoS攻击造成的破坏,以免耗尽资源,令破坏程度加剧。

机构应评估DDoS攻击造成的损害并制定合适的复原措施,以恢复受影响的服务并防范日后再被相同的攻击损害。

免责声明:用户亦应留意本网站的免责声明。在下载和使用保安软件和工具前,应细阅相关的用户协议和私隐政策。