处理公司的资讯保安事故

它指在资讯系统及/或网络上的负面事情,对资讯的机密性丶完整性丶可用性丶不可否认性和认证等方面构成威胁。以下是负面事情的一些例子:

何谓资讯保安事故?

资讯保安事故处理是指一套连贯的程序,管理在保安事故发生前丶发生时和发生后所执行的活动。

保安事故处理始于规划和准备资料及制定适当程序(例如升级处理和保安事故应变程序),以备日后遵照执行。

一旦侦测到保安事故,负责保安事故应变的各方须按照预定程序实施应变。保安事故过后,应采取跟进行动评估事故,并加强保安保护措施,以防止再度发生事故。

主要的目标是

有些保安事故和罪行有关,例如窜改别人网页丶破坏伺服器丶发放垃圾电邮和盗取资料在香港都是违法的;但扫描连接埠便不属刑事罪行。所以你要留意不同的国家有关网上罪行的法例是不同的。如果事故涉及违法活动,你应该向执法机关报告。如果你不肯定,你亦可以向执法机关查询。

起诉入侵者的两难

你想起诉入侵者吗?如果是的话,你会否保持连接你的网络以便追踪入侵者的活动?这样做会否让入侵者继续袭击你的系统,造成更大的伤害?在恢复业务和追踪和起诉入侵者之间,你会怎样抉择?

不论你的答案是什麽,你都应该:

搜集证据时的考虑

事故应变小组(又称 IRT)人员会接触第一手证据,例如日志档案和系统状态资料(例如系统时间,正在运作的过程和连接的电脑)。但最重要的是他们知道如何处理这些证据。以下是一些指引:

事故应变小组人员应该记录行动和结果。他们应该应用收集证据的指引:

追踪入侵者来源的考虑

恶意的入侵可能使技术人员产生强烈的反应。但是,不可以冲动地即时追捕入侵者而忽略减低保安的冲击。以下是一些建议:

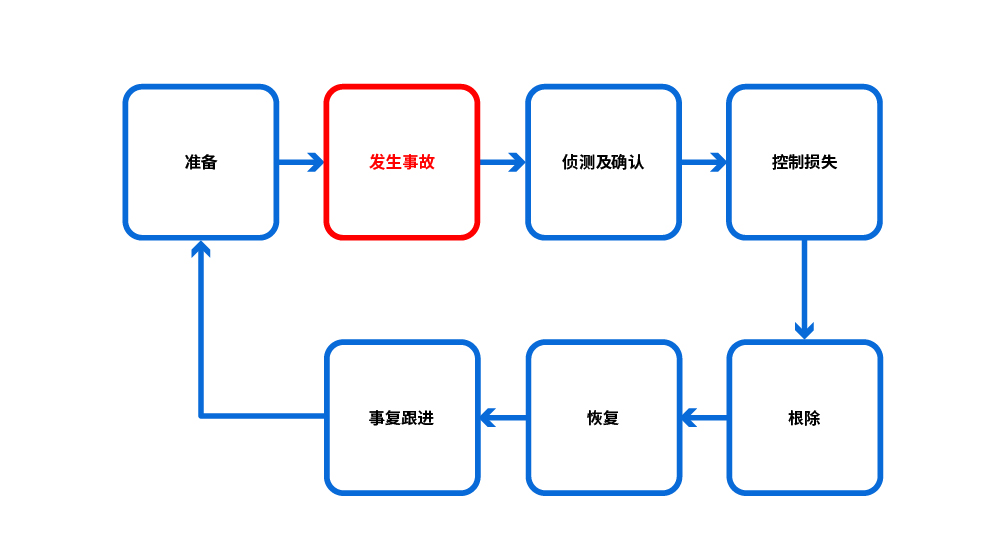

这个保安事故应变模型被分为六个步骤。成功的关键就是要有充足的准备。

提早作出恰当的计划可以确保回应行动为人所知丶互相协调和有系统地进行。这亦帮助管理层在追查保安事故和降低破坏程度时作出恰当而有效的决策。这计划包括加强保安防护丶适当地对事故作出回应丶复原系统和其他跟进行动。

准备

计划能提供从上而下的事故应变管理模式,保证回应的质素和时间。

侦测及确认

制止情况恶化

这阶段的行动包括:

这阶段其中一个重要的决策是继续还是停止受影响系统的运作。这大部份是根据事故的严重性丶系统的要求和对公司的形象的影响,以及预设的目标和事故处理计划的优先次序。

所需的行动包括:

根除

根除的目标是完全排除或缓减保安事故的来源。在这阶段,根据事故的性质和系统的要求,你可能需要进行以下的行动:

复原

这阶段的目的是将系统复原至正常运作状态。工作包括:

事后的跟进

跟进的目的是从事故中汲取教训,改良系统的运作。在事故发生之后应该尽快跟进,管理层丶用户和在现场的 IRT都应该参与。

事故的跟进的下一步是回到事故应变循环的第一步「准备」,执行被选择的建议,进行另一周期的持续改善工作。